会社経営や事業の拡大は常にリスクとの闘いだ。ビジネスにデジタル技術やデータを活用するDX(デジタルトランスフォーメーション)を推進する企業が増えている昨今、情報セキュリティ(内部脅威)リスクへの対策の必要性は高まりつつある。

2021年7月28日、一般社団法人日本デジタルトランスフォーメーション推進協議会の主催で行われたオンラインセミナーでは、デジタルリスクに関するコンサルティングや内部脅威の検知などを行う株式会社エルテスの川下巧リスクインテリジェンス部長が登壇。

DX推進の最初の一歩であるオペレーションのデジタル化によって可視化される「既存のリスク」と「新たなリスク」の対策として不可欠なデジタルリスクマネジメントについて解説した。

「内部不正による情報漏洩」、「退職者・転職者による在籍時の情報の持ち出し」、「不注意による情報漏洩」、「テレワークなどのニューノーマルな働き方を悪用した脅威」などに代表される内部脅威は、原則として時間が経過するごとにその悪影響は増大すると川下氏は主張する。

現に、独立行政法人 情報処理推進機構(IPA)が公開した「情報セキュリティ10大脅威 2020」によれば、2019年に5位だった「内部不正による情報漏えい」が、2020年には2位に浮上している。その中には当然ながら、シャドーITとなったSaaSを介した情報漏えいも、含まれると考えるべきだろう。

参照:https://www.ipa.go.jp/security/vuln/10threats2020.html(IPA|独立行政法人情報処理推進機構)

しかし、従来はそのほとんどが一般的に認識はされていても、各企業の環境においてはブラックボックスになっており、その存在に気付けないことがほとんどだった。さらに情報漏洩が発生した後、被害が拡大して初めて気付くケースも珍しくなかったという。

その環境を大きく改善する手段がDX推進だ。川下氏曰く、DXによってオペレーションをデジタル化することで、これまでデータ化されていなかった以下のような社員やスタッフの行動が取得しやすい状況になるというのだ。

■DXによって取得できるデータ(例)

・写真、動画、音声

・SNS、メール、折衝

・履歴書などの自然文

・業務データ

・企業データベース ほか

これらの大量に生成された数値や記号などのデータを「情報セキュリティ目的」で整理し、分析することで、これまで隠れていた内部脅威を検知。その課題に万全に備えるためにはDXによるデータ活用が必要不可欠だという。

なぜ身内である従業員による内部脅威が発生してしまうのだろうか。その原因は機会・動機・正当化の三要素「不正のトライアングル」が揃ったときに発生すると川下氏は説明する。

・機会

内部統制や監視体制の機能不全、業務の属人化など不正が実行、成功しやすい環境。

・動機

金銭的な問題や会社からのプレッシャー、ミスの隠ぺいなど、従業員が不正を働くための動機。

・正当化

「業務に見合った報酬を与えない会社が悪い」など、不正行為に対する抵抗や倫理観が欠如している心理状態。

不正のトライアングルが揃う可能性はどの企業にも存在し、デジタル化の普及によるテレワークの実施、雇用の流動化、終身雇用の崩壊などの理由で「動機」や「機会」が必然的に増加。不正リスクが発生しやすい環境になりつつあると川下氏は考察する。

「実際、私たちが扱った案件のなかには、独立目的の従業員が上長になりすましてシステムにログインし、開発コードの持ち出しの『申請』と『許可』を行ったケースがありました。また、DX推進で導入した業務クラウドサービスから情報の売買を目的として、顧客リストや業務ナレッジの持ち出しなどを行った例もあります。これらの行動は行動ログを分析、検知することで速やかに然るべき対応を行えたものの、既存やDX推進に関わるデジタルリスクの必要性を改めて示す事例といえるでしょう」

一般社団法人日本デジタルトランスフォーメーション推進協会の森戸裕一代表理事も川下氏に同意し、「新型コロナウイルス感染症の影響もあり、テレワーク、BYOD、データ活用、オープンデータを導入する機運が高まっています。業務改善などが注目されがちですが、デジタル化による『新たなリスク』や『今まで見えていなかったリスク』への対応の優先順位は非常に高いといえるでしょう。なるべく早い段階で検知し、対応できる仕組みづくりとシステムの導入が必要です」と訴えた。

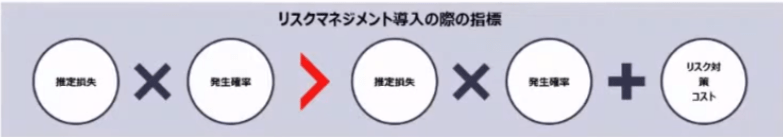

前述したリスクなどが顕在化した際、企業は損失を最小限に抑えるための取り組み「リスクマネジメント」を行わなければならない。内部脅威による損失とは、持ち出される情報の価値やその後の利用のされ方を金額ベースで算出したものと、発生する割合「発生確率」の2つの要素で表すことができる。

リスクマネジメントの導入指標

推定損失×発生確率>推定損失×発生確率+リスク対策コスト

上記の指標が成り立つようにリスクマネジメントを行うことが基本的なポイントだという。そのうえでリスクを認識して影響を明らかにする「リスクアセスメント」、認識したリスクの対応策を分類する「リスクマッピング」、最後にリスクを抑制するための手法を決定する「リスクコントロール」の手順を踏む必要がある。

さらにリスク管理には特定、防御、検知、対応、復旧の一般的なフレームワークがある。川下氏によると特に内部脅威に対策においては、自社の生産性を考慮した「防御」と「検知」のバランスが重要だという。

「対象が従業員である内部脅威を全てを防御することは非常に困難です。さらに防御のみに偏ってルールを策定してしまうと、硬直した業務環境になり、生産性の大幅な低下につながりかねません。これは生産性向上を図るDX推進とは逆行してしまうので、絶対に避けなければならないでしょう。ですから、内部脅威においては止める場所は防御し、それ以外の場所や予期しない行動を『検知』して迅速に対応・復旧できる環境づくりがとても大切なポイントになると考えています」

DX推進する企業の多くは内部脅威に対するルールづくり(防御)はしっかりと行っているものの、検知の漏れが多発するなど運用に課題を抱えているケースが多い。そのため、フレームを考える際はそれぞれのバランスについて意識する必要があるだろう。

森戸氏は「DXには様々な目的がありますが、セキュリティに関しては『社内で頑張っていました』というだけでは取り返しにならない事態になることも想定しておかなければなりません。本質的なセキュリティを確保し、十分なリスクヘッジ・対策を行うためには、外部のセキュリティコンサルを利用する必要もあるでしょう」と言及した。

内部脅威に対するセキュリティの生産性のバランスは、多くのDX推進担当者が頭を抱えるポイントではないだろうか。実際、部署単位で業務環境は大きく変わるため、リスクマネジメントのフレームを統一することは難しい。その際に参考になるのが、生産性のセキュリティの4つのバランスモデルであり、川下氏は部署や業務性質などを考慮して選択することを推奨している。

利便性重視・モニタリング型

防御を最小限とし、主に検知(モニタリング)によってリスクを管理するモデル。「何かあったときに即対応」が基本であり、ユーザーの負荷が少なく利便性が高いのが特徴。

裁量主義・現場責任型

モニタリング型と同様、利便性重視だが防御・検知ともに最小限。セキュリティ管理そのものを強くしないモデル。

場当たり型/フレキシブル型

ケースバイケースでセキュリティ管理を検討・実行するモデル。事後的な対応が多くなるが状況によっては生産性やリスクコントロールのバランスが保てることもある。

セキュリティ原理主義型

生産性を度外視して細々した業務でも、認証などが必要になる強いセキュリティ管理志向のモデル。

業務効率化と生産性向上を図るというDXの推進の性質から、川下氏はデータを活用して高い利便性とセキュリティを両立する「利便性重視・モニタリング型」を目指すことを推奨している。その場合はセキュリティという領域よりも広い視野で、生産性とリスクコントロールのバランスによって得られる利益まで考えたうえで、モデルの変革や推進を行う必要があるという。

ゼロトラストセキュリティとは「誰も信頼しない」というセキュリティアプローチの概念だ。性悪説をベースとし、あらゆるトラフィックを完全に信頼できないという前提で、様々な対策を講じることだが、その実現方法は各ベンダーによって異なるので注意が必要だ。

ただ、そのなかでも「ユーザー・デバイスベースですべてのアクセスに対して認証・分析を実現する」という考え方は一致しており、これは従来のネットワークの境界(ルーターなど)に依存する方法とは大きく異なっている。

デバイスや人が働く場所を選ばなくなっている昨今、IDベースで全ての行動データを収集しリスク分析、可視化して内部脅威を把握することが、ゼロトラストセキュリティの実現の重要な課題となっているという。

「ゼロトラストセキュリティの認識が不十分だと、DX推進そのものに支障が出てしまう可能性が高まるので注意が必要です。これまでは社内やセグメント内で考えていたセキュリティが、タッチポイントが増えていることを踏まえた発想の転換が重要になるでしょう。

中小企業を中心にDX推進を支援している森戸氏も、企業の意識改革の必要性を感じているという。

「実際、多くの企業と話すなかで、従来の会社内や組織単位のセキュリティから、外部とのタッチポイントを含めた全体管理の考え方に変化していると感じています。時代に適したセキュリティを確保するためには、システムだけでなく意識・発想のトランスフォーメーションも必要になるでしょう」

内部脅威が高まるなか、求められる対策は前述した「不正のトライアングル」を構成する機会・動機・正当化の3要素へのアプローチが求められる。そのなかでも社内に蓄積したデータを分析することで「機会」と「動機」の検知を実現する対策が有効だという。その一例は以下のとおりだ。

■機会の対策

・アクセス、操作ログの管理や暗号化

・従業員のモニタリング、通報制度の構築

・内部統制、法令遵守の強化

■動機の対策

・職場環境の整備

・従業員の不満解消

前述したとおり、これらの対策を実施するにはログデータを活用する必要があるものの、十分に取り組めている企業は多くはない。実際、IPAが定めた取り組みレベルのうち「単純ルール検知」以上の対策を行っている企業は、大企業が29.9%、中小企業ではわずか7%ということが明らかになっているのだ。

膨大なデータを収集して分析する土台を構築し、さらにそれを運用するためのノウハウや人材が必要だが、それらのリソースを十分に確保できないことが大きな課題になっていると川下氏は分析する。

「リソース不足に関しては、企業内のログデータや管理情報を分析して検知する『ログ活用サービス』を活用することで解決できます。例えばエルテスの場合、企業内部の振る舞いを通じて内部脅威のリスクを検知し、ストレージサービスや外部デバイスなどの情報出口と情報資産へのアクセスを管理する情報接触、さらに労務管理を改善することで動機に対してもアプローチが可能です」

情報セキュリティ分野のリスク対策は企業の持続的な成長、DX推進に必要不可欠な取り組みであることを川下氏は、すべての担当者に知ってもらいたいと話す。

特に最近はテレワークによる業務環境の変化や雇用の流動化に伴い、内部脅威のリスクは高まりつつあり、事業継続に大きな影響を与える経済的な損失を未然に防ぐための対策は行わなければならないという。

そのためにはまず、自社の内部脅威リスクがどの程度存在するか明らかにし、その対策は十分であるか評価した後、今後の方針を検討することが重要だと川下氏は訴える。

森戸氏もDXやデジタル技術の導入、活用の「利便性」の追求だけでなく、セキュリティやコンプライアンスを整備すべきだと考えている。

「新型コロナウイルスにより、リモートワークや副業が浸透するなかDXの意識の高まりとIT環境を変革せざるを得ない状況になりつつあります。コンプライアンス、セキュリティ、リテラシーなどが整っていない企業は、アフターコロナ時代に適応できるようアップデートする必要があるでしょう」

2002年に創業。企業や自治体主催の基調講演やセミナー、社員研修など、年間200回を超えるオファーで、創業以来3,000回以上の登壇実績を更新中。近年は、デジタルトランスフォーメーション(DX)、働き方改革・ワークスタイル変革、IoT・AI・ビッグデータ、地方創生、コミュニティづくりとコミュニティシップ、新規事業立ち上げをキーワードにした登壇依頼が殺到している。2016年から総務省地域情報化アドバイザー、2017年から内閣官房シェアリングエコノミー伝道師としても活動し、専門分野の幅をさらに広げる。著書に「人と組織が動く中小企業のIT経営」日経BP社「変われる会社の条件 変われない会社の弱点」(NextPublishing)がある。

大学卒業後エルテスへ入社。情報システム部を経て、 リスクインテリジェンス事業部設立とともに配属。内部脅威検知サービスの企画・開発に携わり、 これまで上場企業含む100社以上の企業に対して内部脅威のリス クマネジメントを支援。経済産業省認定資格 情報セキュリティスペシャリスト保有( 現情報処理安全確保支援士)。

(取材・TEXT:藤冨啓之 企画・編集:野島光太郎)

メルマガ登録をしていただくと、記事やイベントなどの最新情報をお届けいたします。

ChatGPTとAPI連携したぼくたちが

機械的に答えます!

何か面白いことを言うかもしれないので、なんでもお気軽に質問してみてください。

ただし、何を聞いてもらってもいいですけど、責任は取れませんので、自己責任でお願いします。

無料ですよー

30秒で理解!インフォグラフィックや動画で解説!フォローして『1日1記事』インプットしよう!

データ越境者に寄り添うメデイア「データのじかん」が提供する便利ツールです。

本ツールは、JavaScriptを用いてお客様のブラウザ上で処理を行います。サーバーとの通信は行われず、入力データはお客様のみの端末内で処理されます。