2024年に入って、日本でも大規模なサイバー攻撃の事例がいくつか報告されました。『 情報通信白書令和5年版』(総務省)によると、大規模サイバー攻撃観測網(NICTER)が2022年に観測したサイバー攻撃関連通信数は約5,226億パケットで、2015年の8.3倍近くに達しています。

その攻撃対象は多岐にわたりますが、そもそも貴社では社内でITリソースがどのように利用されているかについて十分に把握できているでしょうか?

この記事では、企業にとって大きな脅威となりうる「シャドーIT」のリスクと対策法についてわかりやすく解説いたします。

シャドーITとは、企業や組織の公式なIT部門の管理や承認を経ず、従業員が自発的にITシステムやソフトウェア、サービスを導入することおよび導入したツールのことです。この現象は、クラウドサービスやモバイル端末の普及によりかつて以上に容易に起こりやすくなっています。

たとえば、以下のような状況はいずれもシャドーITに当てはまります。

・個人利用のアカウントで登録したクラウドストレージサービスを業務用ドキュメントの保存に使用する。

・会社に報告なくプロジェクト管理ツールを導入・活用する。

・非公認のコミュニケーションツールでチームのやり取りを行う。

シャドーITの主な特徴としては以下のような点が挙げられます。

・非公式性:シャドーITは組織の正式な手続きやポリシーを迂回して行われ、経営層やIT部門はその存在を把握していないか、見て見ぬふりをしています。

・セキュリティリスク:シャドーITは従業員が自身所有のITデバイスを業務に持ち込むBYOD(Bring Your Own Device)と類似しており、「勝手BYOD」と呼ばれることもあります。ただし、企業のガバナンスが及ばないため、サイバー攻撃やその被害の拡大の温床となりやすいというリスクを抱えています。

・従業員主導:シャドーITは、業務上の利便性やセキュリティ知識不足から社内の従業員主導で行われます。

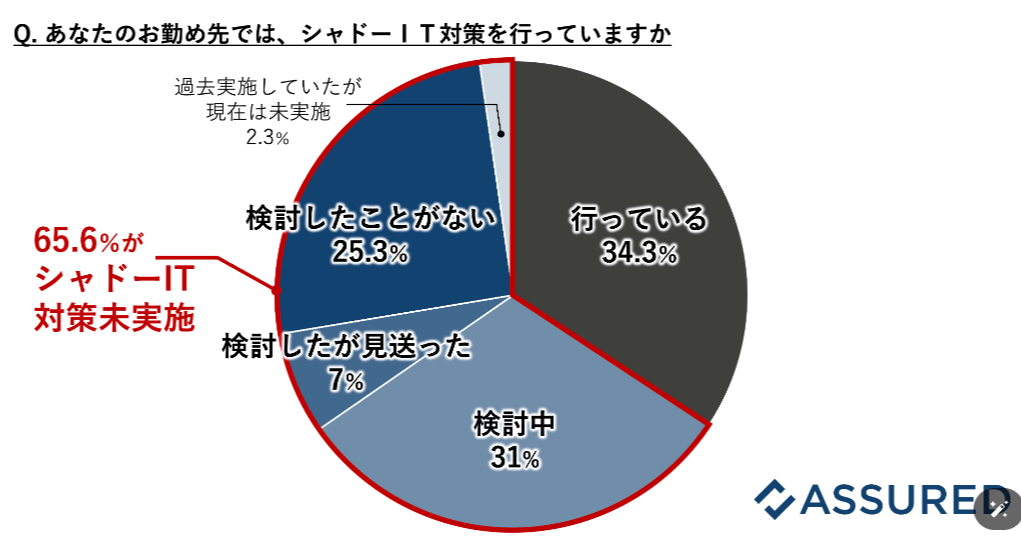

『【2024年】最新シャドーIT対策実態調査レポート』(Assured調べ)によると、従業員数1,000名以上の大手企業に所属する情報システム部門300人のうち、自社でシャドーIT対策を行っていると回答した割合は34.3%にすぎませんでした。

引用元:【2024年】最新シャドーIT対策実態調査レポート』(Assured調べ)

また、シャドーIT対策実施企業であっても9割が「利用サービスの可視化ができていない」「検出したサービスをどのように扱うかのポリシー、ルールが定められていない」といった課題を抱えているということです。

シャドーITは具体的にどのように企業にどのような脅威をもたらすのでしょうか? 3つのポイントで見ていきましょう。

シャドーITはさまざまなセキュリティリスクを高めます。シャドーITで用いられるサービスやツールは企業のセキュリティ基準に達していないことが多く、標的型攻撃やウイルス感染のターゲットとなります。また、定期的なセキュリティ更新やパッチ適用が行われていない可能性も低くありません。機密情報が外部に流出すれば、信用失墜や法的な責任、取引停止など企業にとって大きなダメージにつながる可能性があります。

シャドーITは、ハッキングやマルウェア感染の被害にあった後の対応の遅れにつながります。企業のセキュリティツールに登録されていなければ、検知アラートやサンドボックスなどの対策が適用されません。また、脆弱性が発見された後のパッチ適用なども遅れることになります。さらに、セキュリティ対策チームがシステムの構成やこれまでの使用方法を把握できていなければ、インシデント後の対応は難しくなります。

シャドーITが横行している企業は、すなわち情報セキュリティやガバナンスに関する意識が低い企業ということです。攻撃者にとっては格好のターゲットとなり、取引先や顧客にとっては信用の低下につながります。シャドーITが横行している環境では従業員も「これくらい大丈夫だろう」とセキュリティ意識が甘くなりやすく、内部不正や社内ルール全般の軽視のリスクも高まることが懸念されます。

シャドーITやそれによって生じるリスクを防ぐために我々はどのような対策を講じるべきなのでしょうか? 欠かすことのできない3つのポイントを押さえましょう。

シャドーIT対策の最初のステップは組織内で使用されているIT資産をすべて特定し、評価することからはじまります。IT資産管理(ITAM)ツールやネットワーク監視ツールを導入し、社内のデバイスやソフトウェアを仕分けするとともに、ネットワーク内の未承認のアプリケーションやデバイスを検知し、調査を進めましょう。CASB(Cloud Access Security Broker)やUSBポートの無効化など、企業の意図しないIT利用をシステム側で制御する手段もあります。

シャドーITがどのようなリスクにつながるのか、シャドーITを避けるために何をすべきなのか、問題が生じた場合にどのようなペナルティが課されるのか、社内セミナーや研修を通して従業員教育を行いましょう。運用ルールや新しいツール、個人所有のデバイスを使用したい場合の申請方法、承認窓口などについても周知を行い地道に社内のセキュリティ・ガバナンス意識を高めることが長期的には最も効果の高い対策となるはずです。

シャドーITが生じるのは、そもそも社内のIT環境に不満があるからという場合が少なくありません。そのため、IT資産の特定とともに社内のITシステムについての不満や要望をアンケートや個別のヒアリングで収集し、それらに対処することも重要です。従業員からのフィードバックを適切に生かすことができれば、シャドーITの解消につながるだけでなく、従業員のエンゲージメントや生産性向上にもつながります。

いまだに多くの企業が対応できていない「シャドーIT」。その状態がなぜリスクとなるのか、どのように対処すべきなのかについてまとめて解説いたしました。近年は企業の許可なく生成AIを業務に用いる「シャドーAI」のリスクが高まっています。あらゆる産業でIT活用が進む現代だからこそ、その管理と把握には積極的に取り組みましょう。

(宮田文机)

メルマガ登録をしていただくと、記事やイベントなどの最新情報をお届けいたします。

30秒で理解!インフォグラフィックや動画で解説!フォローして『1日1記事』インプットしよう!

データ越境者に寄り添うメデイア「データのじかん」が提供する便利ツールです。

本ツールは、JavaScriptを用いてお客様のブラウザ上で処理を行います。サーバーとの通信は行われず、入力データはお客様のみの端末内で処理されます。