DXは、従来の業務プロセスやビジネスモデルを見直し、ビジネスの競争力を高め、生産性を向上させる。そして今、デジタルテクノロジーを活用した新しい価値提供を実現することが求められている。そうした中、新型コロナウィルス(COVID-19)のパンデミックにより、リモートアクセス環境やインターネットからアクセス可能な機器等の外部ネットワークの利用が拡大されており、こうした接続点から組織内のネットワークに侵入する事例が数多く確認されている。中でも、ここ数年、最も脅威となったのが、ランサムウェアだ。

ランサムウェアとは、システムへの不正侵入で盗んだデータを暗号化して使えなくし、復元する代わりに身代金を要求するマルウィルスであり、2021年5月の米国コロニアル・パイプラインへのランサムウェア攻撃では、ガソリンの供給不足が生じ、運営企業は暗号資産で約4億8千万円分を支払った。このランサムウェア攻撃は、ロシアのサイバーグループ「ダークサイド」によるものと判明しており、その後、米連邦捜査局(FBI)は、その暗号資産のうち大半を取り戻したと公表している。

IPA(独立行政法人情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威」の2023年版においても、「ランサムウェアによる被害」が2021年版、2022年版から引き続き1位となっており、攻撃手法も一段と進化している。従来のランサムウェアは、対象に対してメールを送り付け、添付ファイルを開くとシステムに侵入する。そしてシステム内のデータやファイルを暗号化して処理不能とし、リカバリーに必要なカギと引き換えに「身代金」として金銭を要求していた。最近では、従来の手法に加え、あらかじめ窃取したデータを公開すると脅迫し、身代金を要求する手法がみられるようになってきている。

(注)この「情報セキュリティ10大脅威2023」は、2022年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い決定したものだ。

ここ数年の傾向として、ランサムウェア攻撃の対象がサイバーセキュリティの緩い地方の医療関係機関に拡大してきたことが挙げられる。こうした傾向は、それまで大企業に対して行われてきたサイバー攻撃が子会社や中小の取引企業、海外のネットワーク企業にも拡大しているのと同一だ。地方の医療機関は中小企業と同じように資金面、人材面で、いくつもの問題を抱えている。サイバーセキュリティにコストをかけられない、IT人材を確保できないなどだ。

例えば、つるぎ町立半田病院(徳島県)では、2021年10月にランサムウェアに感染し、約8万5千人分の電子カルテが暗号化されたほか、英語で書かれた脅迫文が院内のあらゆるプリンターから大量印刷された。さらに診療報酬計算や電子カルテ閲覧システムが使用不能になり、紙カルテで代用するなど事務関係も大きな障害を受けた。当時、半田病院は犯人からの脅迫行為に応じず自力でのデータ復旧を選択し、同院は2021年12月29日に被害サーバーを復旧して正常な運営に戻っている。そのシステムの修復額は約2億円といわれている。

つるぎ町立半田病院のシステムがランサムウェアに感染し、かつ被害を広め、さらに復旧に 2 カ月を要した原因は、サイバー攻撃に対する病院側の無知と病院内のネットワーク構築、運営に関係する複数ベンダのサイバー攻撃およびその対策に対する知識および技術力の欠如であった。病院側は、特にサイバー攻撃については、この 1、2 年厚生労働省らの注意喚起とその対策に対する簡単なガイドラインは幾度となく出されていたものの、サイバー攻撃やランサムウェア について、単なる不安はあったとしても、それを理解できず、リスク評価どころか、被害を想定することすらできていなかった。

日常的にネットワークやシステム等の保守・運営を行っている地方ベンダ側との協力が不可欠だったが、ベンダのサイバーテロ対策への知識および技術力はまったく追いついていなかった。半田病院の場合、病院側はベンダ側から「インターネットに接続しておらず外部からサイバー攻撃を受けることはあり得ない」と説明され、それを信じ切っていた。実際には、ベンダ側は VPN(Virtual Private Network、インターネット回線を利用して 構成される仮想のプライベートネットワーク)装置を介して、インターネット経由で外部からリモート接続を行っていた。半田病院では、2 年以上にわたって、この VPN 装置の脆弱性が放置され、かつその脆弱性が利用され、その固有の認証情報が公開されても、なお放置が続き、ベンダ側はその VPN 装置を利用し続けたのだ。しかもそのパスワードと ID は運用者の名前に基づいた6 文字という杜撰さだった。

ランサムウェアの問題点は、第 1 に、身代金を支払ったからと言って必ずしも復旧するとは限らないこと。第 2 に、要求に屈することはランサムウェア被害を助長し、犯罪者に資金を与えて犯罪を拡大することになる。いわば、自分が加害者になってしまう。第3に、一度支払った組織や個人はその情報が犯罪者たちに共有され、再度サイバー攻撃の対象にもなり得る。実際、二度、三度と 被害に遭う企業も稀ではない。

半田病院の事件は、現在の中小企業を代表している例だ。特に地方の中小企業にとっては、必要十分な対策をとるための資産、つまり「カネ、ヒト、知識」が圧倒的に不足している。サイバーテロに限らず、そもそもリスクマネジメントというものは、どこまで必要で、どこまでやれば十分なのか不明確で、あいまいな性質を持つ。リスクに対して十分なケアができる中小企業は、ごく稀であり、サイバーテロに対して、高度な防御システムを備えなくても、企業の規模に適した可能な範 囲の対策は存在する。

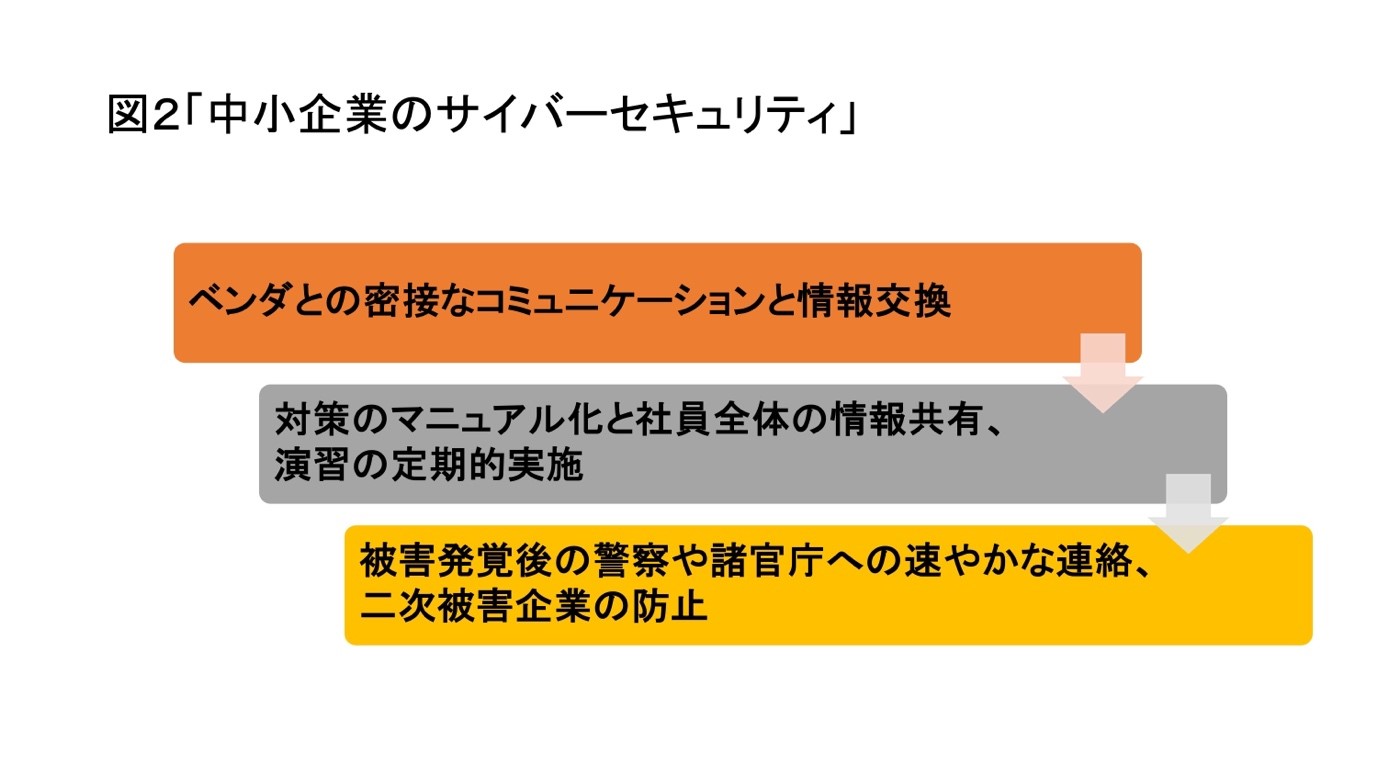

まずは、信頼できるベンダと契約することに限るが、それを見極めるためには、日常からの密接なコミュニケーションと情報交換によって、ベンダの信頼性を検証していくべきだ。そして、被害にあった場合の手順や対策などを事前にマニュアル化し、社員全員で共有し、実際に演習を定期的に実施しておく。最後にもしランサムウェア攻撃にあったなら、すぐに警察や所管庁に連絡してその指示を仰ぐべきだ。攻撃の事実を隠したり、自己判断で身代金を払えば、第2次、第3次の被害企業が出てくるおそれがある。情報の共有化によって、企業連携し、同業者間や地域全体で防御することが重要だ。

図2「中小企業のサイバーセキュリティ」

半田病院に限らず、ここ数年で複数の地方の医療機関がランサムウェア攻撃を受けて、大きな被害を出している。いずれも地域の中核的病院だが、被害届を出さなかったばかりか、感染経路を特定することもないなど、システム運営の不備と危機意識の不足が問題を深刻化させた。

2020年12月、福島県立医科大付属病院は、2017年8月に当時世界的に流行していたウイルス「ワナクライ」に感染して被害が出ていたことを発表した。当時、福島医大病院の放射線科など複数の施設で、突然、パソコン画面に「データを回復させたければビットコインを支払え」との英文が表れ、パソコンがフリーズした。病院側は「身代金」の要求には応じず、データの復元を断念し、ウイルス感染が原因でレントゲンやコンピューター断層撮影装置(CT)の撮影データを保存できなかった一部の患者については、経緯を説明しないまま撮影し直していた。病院側は、ウイルス感染は電子カルテシステムには及ばず、病院は患者情報などの外部漏洩はなかったと判断し、対外的な公表を見送り、厚労省や警察にも被害届は提出しなかった。感染したパソコンや医療機器は業務再開を優先して初期化し、感染経路などを特定する詳しい調査は行わなかったとみられる。

2020年2月28日、宇陀市立病院は、同院で2018年に発生した電子カルテシステムを巡るトラブルに関する報告書を公表した。報告書によると、宇陀市立病院は2018年10月1日、総額4億3200万円を投じて、業務効率化を目的に電子カルテシステムを導入した。トラブルが発生したのは10月16日のことであり、電子カルテシステムの管理画面にウイルスの感染とデータの暗号解除のための身代金を要求するメッセージが表示され、ランサムウェアに感染していたことが判明した。ベンダ担当者が感染範囲を確認したところ、電子カルテを含む診療部門システムのサーバーが4台、診療部門のクライアント端末が2台、ウイルス対策サーバー1台、看護部門サーバー1台が感染しており、患者3835人の診療記録のうち1133人分のデータがランサムウェアによって暗号化された。その後の調べで、感染したランサムウェアは2018年に世界中で多くの被害が発覚した「GandCrab(ガンクラブ)」だと分かった。導入するウイルス対策ソフトが最新の状態ではなかったことや、最新だったとしてもこのランサムウェアを検知できなかったことも判明した。また、データのバックアップに失敗していたため復旧に時間がかかり、システムログを誤って消去したため、感染経路の特定もできなかった。ルールも含めたシステム運用の不備が問題を一層、深刻にした。

2021年6月22日、市立東大阪医療センターは、5月31日に医療用の撮影画像参照システムがダウンした件について調査を進めた結果、原因は、病院内サーバーへの不正アクセスだったことが判明したと発表した。代替サーバーを立ち上げて稼働を再開しているものの、再稼働前の画像データは閲覧できないままだとしており、通常通りの診察を行うことが困難として、患者が他の病院に行かざるを得ない状況も発生した。同センターが感染したランサムウェアは「REvil(レビル)」と言われる。米大手ネットワーク・セキュリティ会社フォーティネットの「フォーティOS」というセキュリティソフトの脆弱性を狙い撃ちした攻撃で、米国の医療機関からも被害が報告されている。

メルマガ登録をしていただくと、記事やイベントなどの最新情報をお届けいたします。

30秒で理解!インフォグラフィックや動画で解説!フォローして『1日1記事』インプットしよう!

データ越境者に寄り添うメデイア「データのじかん」が提供する便利ツールです。

本ツールは、JavaScriptを用いてお客様のブラウザ上で処理を行います。サーバーとの通信は行われず、入力データはお客様のみの端末内で処理されます。